Описание

СБОРНИК ОТВЕТОВ - 60 вопросов. Математические методы защиты

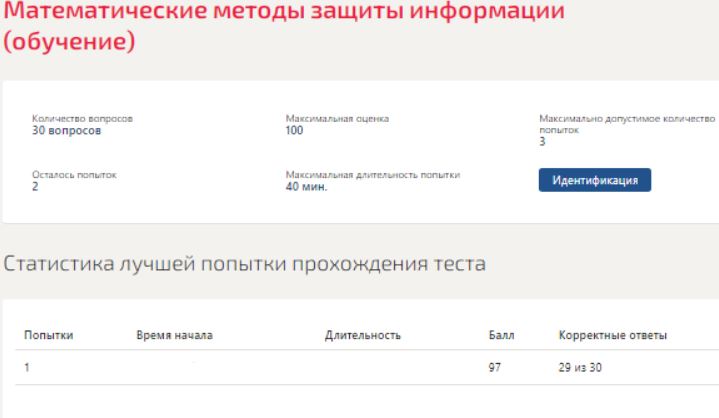

информации Ответы на тесты Синергия. Результат Отлично 97/100

баллов

1.Повтор - это...

2.Подмена - это...

3.Одноразовое шифрование наиболее приемлемо для обработки ...

4.В асимметричной криптосистеме RSA ...

5.Код аутентификации сообщения обеспечивает ...

6.При формировании цифровой подписи используется ...

7.При моделировании активных действий противника, его обычно ставят

...

8.Одноразовый блокнот проверку целостности сообщения ...

9.В системе открытого распределения ключей Диффи-Хеллмана

используется ...

10.Протокол Диффи-Хеллмана является протоколом...

11.Важнейшим компонентом шифра является ...

12.При зашифровании по стандарту шифрования ГОСТ 28147-89 полное

рассеивание входных данных происходит после...

13.В совершенном (идеальном) шифре апостериорные вероятности

открытых текстов (вычисленные после получения криптограммы)...

14.Знание противником алгоритма шифрования ...

15.Форманта - это области спектра,...

16.Алгоритмы формирования и проверки электронной цифровой подписи

...

17.Пассивная атака, проводимая противником, связана с ...

18.Мерой имитостойкости шифра является вероятность успешного

...

19.Идеальная безопасность обеспечивается, когда с ключа ...

20.При проверке цифровой подписи используется ...

21.При рассмотрении практической стойкости шифров предполагается,

что для рассматриваемого шифра, обычно будет существовать ...

22.Достоинством асимметричных систем шифрования (по сравнению с

симметричными системами) является ...

23.Открытый и закрытый ключи в асимметричной системе ...

24.В шифре простой замены каждому символу исходного сообщения

соответствует ...

25.Основой для формирования алгоритмов симметричного шифрования

является предположение, что ...

26.Осмысленные открытые тексты, полученные в результате

дешифрования криптограммы, сформированной с использованием

одноразового блокнота ...

27.В поточных шифрах в один момент времени процедура шифрования

производится над ...

28.Неверно, что активная атака, проводимая противником,

предусматривает ...

29.Неверно, что при искусственном формировании речевого сигнала

используется такая его характеристика, как ...

30.Использование симметричного криптоалгоритма использование

различных ключей для шифрования и расшифрования ...

31.С увеличением полосы пропускания канала возможность голосовой

идентификации ...

32.Протокол Диффи-Хеллмана ...

33.Рабочая характеристика шифра - это Средний объем работы W(N),

необходимый для определения ...

34.Неверно, что к достоинствам поточных систем относится ...

35.Число операций, необходимых для определения использованного

ключа шифрования по фрагменту шифрованного сообщения и

соответствующего ему открытого текста, должно быть ..

36.В симметричной системе шифрования для независимой работы N

абонентов требуется ...

37.Зашифрованное сообщение должно поддаваться чтению ...

38.Содержание имитовставки должно зависеть ...

39.Противник, производя подмену или имитацию сообщения исходит из

предположения, что ...

40.Надежность алгоритма RSA основывается ...

41.Ренегатство - это...

42.Максимальное количество раундов шифрования по стандарту ГОСТ

28147-89 составляет...

43.Неверно, что к недостаткам асимметричных криптосистем относится

...

44.Практическая реализация алгоритма Диффи-Хеллмана ...

45.При скремблировании речевого сигнала изменяются ...

46.Электронная цифровая подпись - это ...

47.Защита информации в системе Диффи-Хеллмана основана на

сложности...

48.Фонема - это...

49.Имитовставка предназначена для проверки ...

50.Метод разделения секрета используется, в первую очередь для

снижения рисков ...

51.В асимметричной системе шифрования для независимой работы N

абонентов требуется ...

52.Для первоначального распределения ключей ...

53.Неверно, что к недостаткам симметричных систем шифрования

относятся ...

54.Передача симметричного ключа по незащищенным каналам в открытой

форме ...

Дополнительно

55.Длина шифрованного текста должна быть ...

56.Подмена шифрованного сообщения предусматривает...

57.В симметричной системе получатель и отправитель используют для

шифрования и расшифрования сообщения ...

58.Средняя продолжительность фрикативного звука составляет ...

59.Средняя продолжительность взрывного звука составляет ...

60.Недостатком асимметричных систем шифрования является ...

Отзывы

Во избежание накруток, отзыв можно оставить только после покупки.

Оплата

Покупку в нашем магазине вы можете оплатить одним из десятка способов на ваш вкус. Мы принимает практически все виды электронных денег, банковские карты, переводы платежными терминалами и так далее — через надежный сервис мгновенных покупок Oplata.info, который гарантирует безопасность сделки.

Доставка

Как правило, доставка электронного товара происходит практически мгновенно: он приходит на электронную почту, указанную вами при оплате. Для некоторых типов товаров возможны исключения. В этих случаях они всегда подробно описаны продавцом.